El

concepto de redes de aprendizaje lo podemos enmarcar como, un espacio

compartido por un grupo de individuos, en el que se propicia el aprendizaje

conjunto a través del uso de herramientas que potencian la interacción. Estas

herramientas son de índole muy variada, contemplando desde el debate en grupo

sobre un tema previamente informado, hasta dinámicas de trabajo que favorecen

participación activa". 9 Las redes de aprendizaje, constituyen la

infraestructura de comunicación para el aprendizaje en red y permiten fomentar

el conocimiento, propiciando diferentes formas de interactuar y relacionarse en

nuevos espacios virtuales creados para estos intercambios de formación,

preparación y perfeccionamiento, en que, los individuos construyen su propio

conocimiento y emplean

nuevos métodos de aprendizaje.

- Como complemento a los cursos

presenciales.

- Como entorno principal para la enseñanza.

- Como un foro de comunicación para intercambios

de información y conocimiento en red.

Aún desde las primeras aplicaciones educativas de las redes informáticas, hacia finales de 1960, el uso del correo electrónico para intercambiar información académica en la década de 1970,10 y el desarrollo de diversas herramientas en las últimas décadas del pasado siglo y sobre todo en lo que va del presente, estas redes han buscado el acercamiento de las personas con un propósito educativo común, y han manifestado un crecimiento exponencial que ha superado las expectativas y que acompaña las nuevas tendencias de educación en el siglo XXI y los estilos de vida que caracterizan a la humanidad en la ya llamada "Sociedad de la Información".

·

Auto servicio a petición

Cuando sus servicios de cómputo están en la nube, el equipo de TI puede

abastecer los recursos siempre que se necesiten, sin la ayuda del proveedor.

Esto permite a su agencia responder en tiempo real a altas y bajas a petición.

·

Amplio acceso a la red

Debido a que permite la disponibilidad de servicios a través de la red,

la nube libera a los gobiernos de estandarizar dispositivos y servidores

específicos.

·

Cúmulo de recursos

En la nube, su equipo de TI puede acceder a un cúmulo de recursos en

apariencia limitados, compartidos entre múltiples organizaciones. Esto les

ayuda a cumplir con las fluctuantes demandas de TI.

·

Rápida elasticidad

Los servicios de gobierno necesitan escalar como ningunos otros – a

poblaciones enteras. La elasticidad de la nube les ofrece servicios de TI que

escalan de acuerdo a sus necesidades, a un bajo costo.

·

Servicio medido

En la nube, el uso de sus recursos está medido, para que no tengan que

pagar por poder de cómputo que no necesitan. En lugar de esto, sólo pagan por

lo que usan. En Nueva Gales del Sur, el Departamento de Educación

utilizó servicios en la nube para realizar pruebas a 30 mil estudiantes en 650

escuelas al mismo tiempo.

Objetivos

de las redes

• El objetivo

básico es compartir recursos, es decir hacer que todos los programas, datos y

equipos estén disponibles para cualquiera de la red que lo solicite, sin

importar la localización del recurso y del usuario.

• Un segundo objetivo es proporcionar

una alta fiabilidad, al contar con fuentes alternativas de suministro.

• Otro objetivo es el ahorro económico.

Se dice que dos computadoras están interconectadas, si

éstas son capaces de intercambiar información. La conexión no necesita hacerse

a través de Objetivos de las redes

Componentes de una red informática: cómo funcionan

Una red es un conjunto de ordenadores, computadoras o

dispositivos interconectados que permite intercambiar información y recursos de

uno a otro, tales como impresoras, discos duros, etc. Las redes Wifi que todos

conocemos son redes informáticas, pero sin cables.

Pueden ser por cable de par

trenzado, UTP, fibra óptima,

comunicación inalámbrica u otros medios.

En cualquier caso, los componentes que encontramos para que

se pueda crear una red informática son los siguientes:

Emisor: crea una señal o petición desde el ordenador.

Codificador:

codifica la señal para que se transmita a través del cable. Puede ser una

tarjeta de red, que viene incorporada en los ordenadores, y se ocupa de

convertir la petición enviada en un formato (bits) que se pueda transmitir.

Para esto, se utiliza un protocolo, como el TCP/IP. Además las tarjetas de red

tienen una dirección MAC (Media Access Control), que les permite identificarse

claramente, para que la información llegue al receptor adecuado.

Línea: en

las redes alámbricas los medios de transmisión serán los cables de red,

mientras que en las inalámbricas las ondas de radiofrecuencia o los

infrarrojos. Conducen la información recibida a la dirección del dispositivo

que se ha indicado a través de la interfaz.

Decodificador: el

dispositivo con el que se va a compartir la información o los recursos también

dispone de su propio sistema para convertir las señales eléctricas en datos que

pueda procesar el ordenador. Son los adaptadores de red, o PCI. Estos vienen

integrados en la placa madre y pueden funcionar a distintas velocidades.

Receptor: es el

dispositivo que recibe la señal que ha transmitido el emisor convertida en

datos procesables por el ordenador.

Aunque estos son los elementos básicos, muchas redes no

conectan directamente los equipos informáticos entre sí, sino que se conectan a

un router, un switch o un puente de red, que son los que reciben y envían las

señales a sus respectivos receptores.

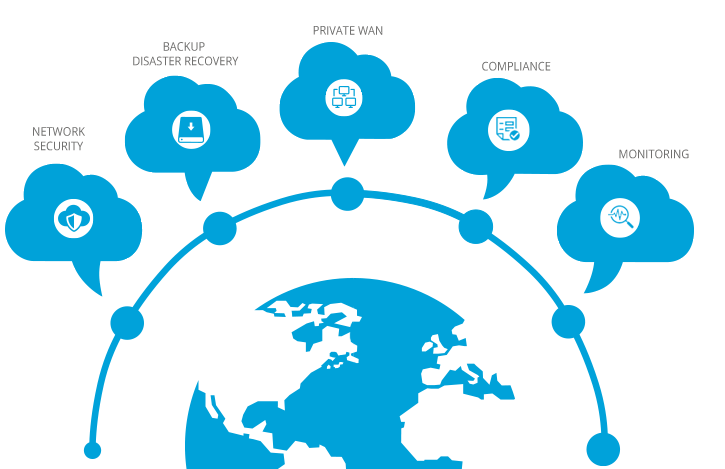

En el

campo de la seguridad de cloud, bloquear un entorno de centro de datos y su

hardware de servidor físico es sólo la mitad de la batalla: debe proteger

también su infraestructura en el lado del software. Para ganar el combate,

ofrecemos una gama completa de software de sistemas de protección contra

intrusiones (IPS) y sistemas de prevención y detección de intrusiones (IDPS),

tanto a nivel de host/servidor como de red.

seguridad en la nube

Seguridad encima de

seguridad

Esté alerta y preparado

Supervise

las amenazas de seguridad y responda a ellas con prestaciones de registro y

exploración en profundidad.

Manténgase al día

Manténgase

al día con los parches y actualizaciones de seguridad para los sistemas

operativos y el software compatibles.

Características

Citrix NetScaler

Combine prestaciones de seguridad ampliables con un ecosistema de productos de socios interoperables.

Más información

McAfee® VirusScan Enterprise

Elimine el software malicioso, protéjase contra nuevos riesgos y reduzca el coste de la respuesta a infecciones

Más información

McAfee® Host Intrusion Prevention for Servers

Refuerza la seguridad y reduce los costes mediante la reducción de la frecuencia y la urgencia de la aplicación de parches.

Más información

Explorador de vulnerabilidades Nessus

Combine una gestión de vulnerabilidades exhaustiva con la facilidad de uso de el cloud sin coste adicional.

Más información

Cloud

Storage para Firebase es un servicio de almacenamiento de objetos potente,

simple y rentable construido para la escala de Google. Los SDK de Firebase para

Cloud Storage agregan la seguridad de Google a las operaciones de carga y

descarga de archivos para tus apps de Firebase, sin importar la calidad de la

red. Puedes usar nuestros SDK para almacenar imágenes, audio, video y otros

tipos de contenido generado por el usuario. En el servidor, puedes usar Google

Cloud Storage para acceder a los mismos archivos.

¿Cómo funciona?

Los

programadores usan los SDK de Firebase para Cloud Storage para subir y

descargar archivos directamente de los clientes. Si la conexión a la red es

deficiente, el cliente puede reintentar la operación donde la dejó de

inmediato, lo cual les ahorra tiempo y ancho de banda a los usuarios.

Cloud Storage

almacena tus archivos en un depósito de Google Cloud Storage y los hace accesibles a través de

Firebase y Google Cloud. Esto te permite tener la flexibilidad para subir

y descargar archivos de clientes móviles a través de los SDK de Firebase y

realizar procesamiento en el servidor, como el filtrado de imágenes o la

transcodificación de video mediante Google Cloud Platform. Cloud Storage se

escala automáticamente, lo que significa que no es necesario migrar a ningún

otro proveedor. Obtén más información acerca de todos los beneficios de

nuestra integración con

Google Cloud Platform.

Los

SDK de Firebase para Cloud Storage se integran perfectamente

en Firebase Authentication con el fin de identificar

a los usuarios. Además, ofrecen un lenguaje de seguridad

declarativa que

te permite configurar controles de acceso para archivos individuales o grupos

de archivos, de manera que puedas hacer que los archivos sean públicos o

privados, según lo que desees.

Ruta de implementación

Integra los SDK

de Firebase para Cloud Storage Incluye

clientes rápidamente mediante Gradle, CocoaPods o una secuencia de comandos.

Crea una

referencia Haz una referencia de

la ruta al archivo (por ejemplo, "imagen/montañas.png") que subirás,

descargarás o borrarás.

Sube o descarga Sube o descarga en tipos nativos en la

memoria o en el disco.

Protege tus

archivos Protege tus archivos con

las reglas de seguridad de Firebase para Cloud Storage.